zxjlhsq 发表于 2024-4-16 20:20

我自己访问后,日志里面记录是 %7B 和 { 不一样啊?

larry 发表于 2024-4-17 12:27

本论坛只建政,不讨论技术相关话题。

Mr.lin 发表于 2024-4-17 13:34

我也发不了代码, 你的url参数被编码了, 用 urllib 发送请求

larry 发表于 2024-4-17 12:27

本论坛只建政,不讨论技术相关话题。

mouzhai 发表于 2024-4-17 13:39

谢谢,已经更换了,有没有别的适合做公司门户网站的主题

zxjlhsq 发表于 2024-4-17 00:58

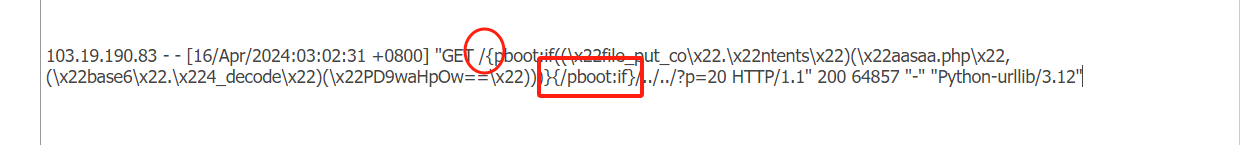

兄弟发个截图看下,URL是怎么被编码的,外包说是修复了,我又无法重现这个BUG,不敢上线啊。 ...

Mr.lin 发表于 2024-4-17 17:27

大括号被编码为 %7B. 使用 urllib.request.urlopen 方法发送 url 可以不被编码, urllib是python原生的包, ...

larry 发表于 2024-4-17 12:27

本论坛只建政,不讨论技术相关话题。

icon 发表于 2024-4-18 17:26

你需要用一个waf,比如btwaf

php站,没个前端waf都不放心的

| 欢迎光临 全球主机交流论坛 (https://91ai.net/) | Powered by Discuz! X3.4 |